什么是域

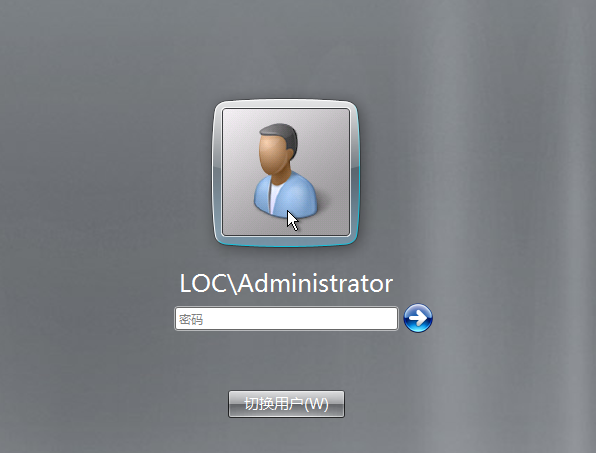

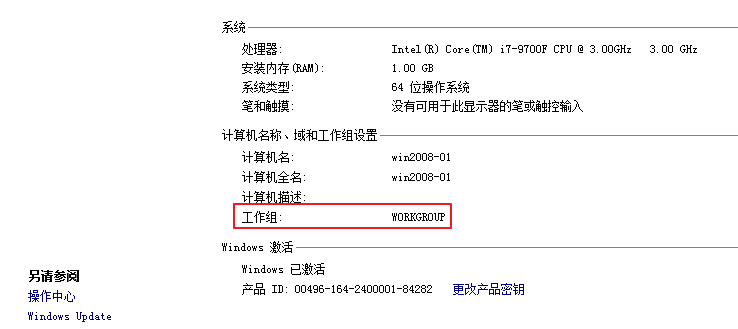

域(Domain),是Windows系统下提供的一种内网环境,在之前我们已经介绍过了一个概念,工作组,具体可以参考此篇,默认情况下,Windows会处于工作组模式(如下图所示),这是一种人人平等、但不方便管理的模式。工作组的诞生,主要是为了方便权限的赋予;本篇要介绍的域,它并不是一个人人平等的模式,但优点在于能够对用户进行集中、统一的管理。

域的特点

集中/统一管理。

域的组成

域控制器

域的组成包括成员机和域控制器(Domain Controller,下文简称DC),这个DC的地位极高,可以控制所有域中的成员机,系统部署等行为,若DC宕机可导致公司全网瘫痪。

DC也是域的核心,当服务器系统(例如Windows 2008)安装了DC后,就生成了域环境,此时,该系统就会从工作组环境切换到域环境中,主机名也会发生改变,假设域名为loc.com,工作组环境下的主机名为dc。则域环境下的主机名会变为dc.loc.com。看到域名,自然会想到DNS,通常而言,域服务器与DNS服务器是绑定在一起的,否则还需要设置转发器指向别的DNS服务器。

在域环境下,除了有DC,还得有域成员,原先学习的net user命令是用来创建本地账号的,在别人电脑无法直接使用,只是能让同一网段别的电脑通过RDP远程登录来使用该账号访问服务器;而域账号却可以在别人的电脑上登录,这个是如何实现的呢?这里就要引出另一个概念,活动目录。

活动目录

在安装DC时,会安装若干个软件,其中最重要的一个软件就是活动目录(Active Directory,下文简称AD)。可以把AD想象成一个数据库,它会存放公司中所有公共资源。例如新建一个域用户,用户名为a,密码为1。这样就会生成一条数据存放到AD中。然后域管理员就可以利用这个域用户的账号登录域环境中的任意一台主机。

具体过程如下,在域账号第一次登录前,该主机只有本地账号与本地管理员账号,通过域账号登录时,主机会发现自己的本地并没有存储这个账号的信息,因此它会向域中的老大咨询,也就是DC。DC会去AD中查询,发现有该账号的信息。遂允许该主机登录此域账号。这样就实现了通过域账号登录别人的主机。

组策略

在介绍完AD后,就来介绍另一个与AD关系密切的配置,组策略(Group Policy)。组策略就是一条一条的规定,DC可以根据利用组策略来对域成员机进行管控。在很多公司中,每台主机仅允许登录域账号,这样,每次域账号登录时,除了根据AD验证自己账号的合法性,AD还会根据该主机所在表中的组策略对其进一步管控。

实验

实验环境

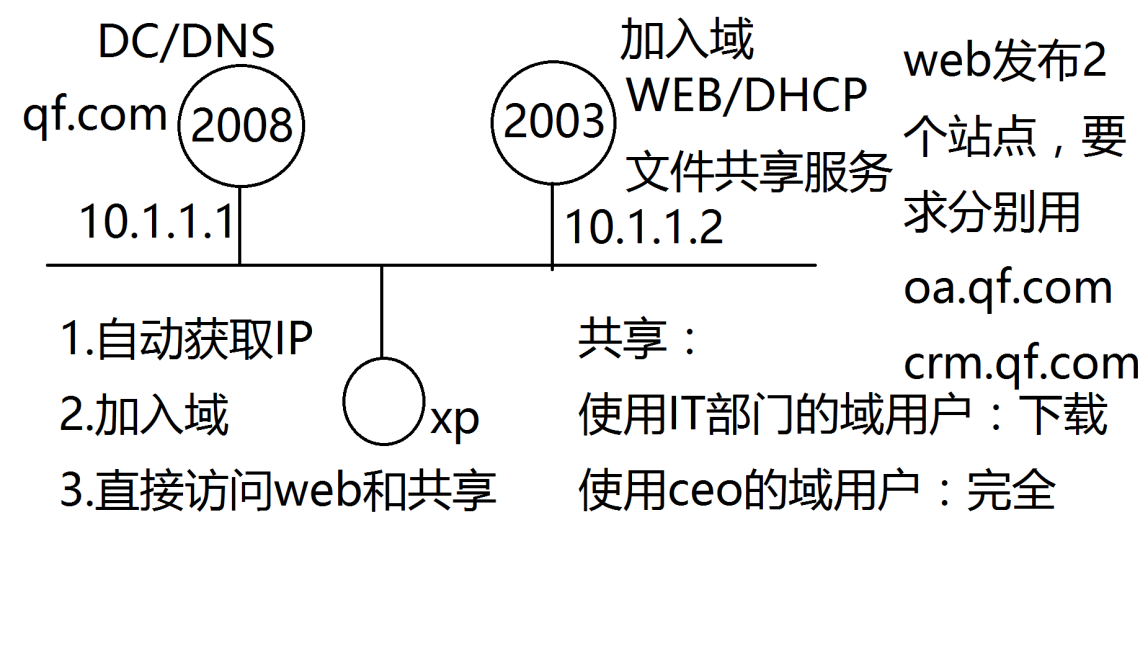

域服务器:Windows 2008

域成员:Windows XP,Windows 7

域的部署

关闭Windows 2008防火墙

将虚拟机桥接到同一个网段上(本实验选择VMnet1)

配置Windows 2008静态IP地址

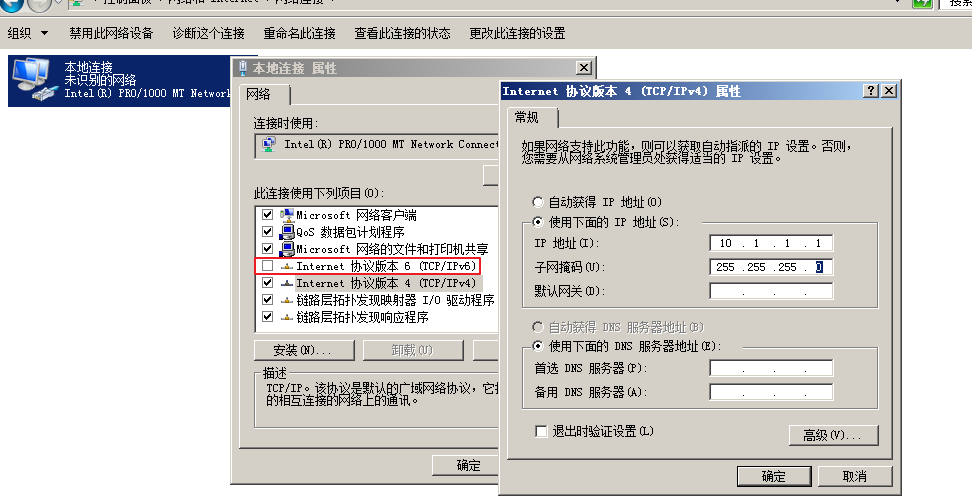

10.1.1.1/24,完了得把2008上面的IPv6的勾给去掉,防止影响实验。![]()

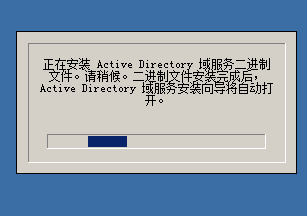

开始->运行->输入dcpromo(既是安装指令,又是卸载指令),回车,屏幕上出现如下所示,对安装环境进行检测

![]()

若检测成功,则进入安装向导。不需要点使用高级模式,直接下一步。

进入兼容性声明,直接下一步。

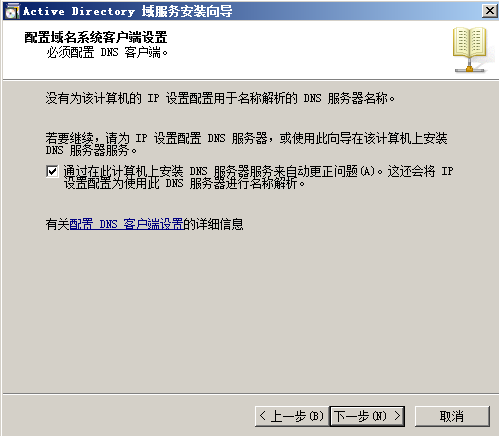

进入配置域名系统设置,这里勾选上(域环境下,域服务器与DNS服务器通常都是绑定的),然后下一步

![]()

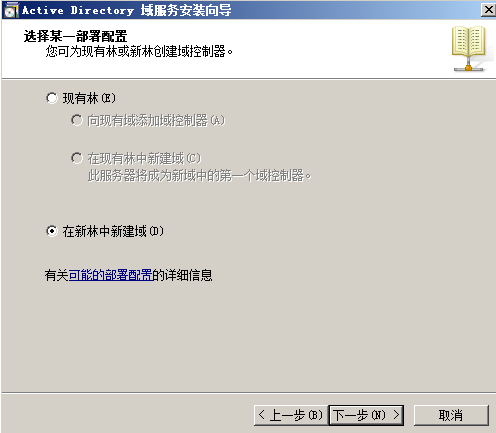

这里关于林的概念,简单介绍一下,假设一家公司总部在上海,分部在杭州,总部上海有一个域,杭州也有一个域,这时杭州这个域的DC作为域成员加入上海这个域中,这样两个域就构成了一个树。假设刚刚这个树研究的业务是网络安全,该公司还有另一个业务研究二进制安全,同样也构成一个树,该公司这两个树就构成了一个林。不过林太过庞大,国内几乎没有。这里选择在新林中新建域,然后下一步。

![]()

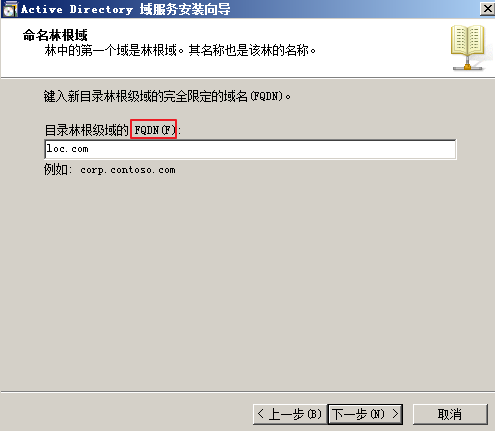

这里填域的FQDN,就是第一个域的名称,这里设置为loc.com

![]()

林功能级别,这里指接下来在林中新建域时,最低操作系统要求,若选择Windows 2008,之后创建域时,就只能使用Windows 2008或更高级的服务器系统来创建域。这里一般选择Windows 2003。

接下来是域功能级别,这个是对域中未来新加的DC进行限制(一般来说域不会只有1个)。域功能级别只对当前域有效,子域则受林功能级别限制,这里依旧选择Windows 2003。

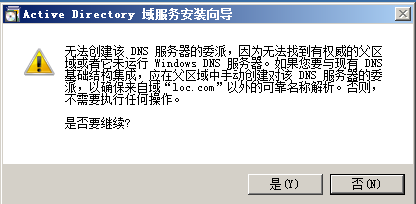

接下来会遇到如下所示的报错,这是正常的,点击“是”就行。

![]()

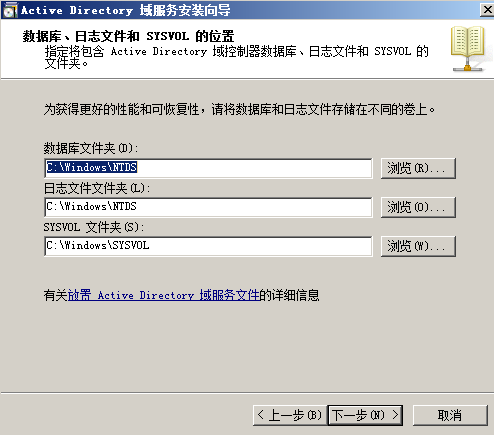

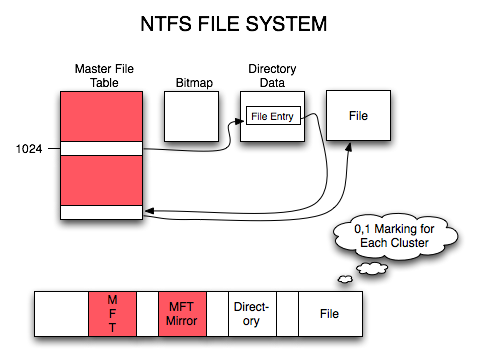

然后会有一个路径设置,这里不需要改。简单说一下,NTDS就是AD存放的地方,SYSVOL则和组策略有关。

![]()

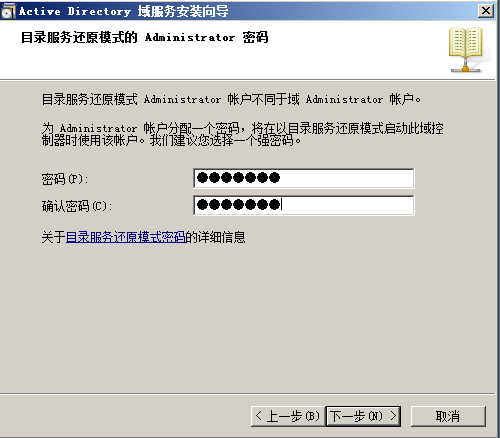

接下来需要设置一个密码,这个是AD的还原密码,通常情况下用不到。这里密码设置为666.com。

![]()

下一步,等待几分钟,完成域服务的安装,重启电脑应用设置。此时,登录窗口如下所示,在Administrator前多了一个LOC,这时原先的本地管理员已经升级成了域管理员。此时会要求我们设置新的密码,为了方便记住,这里也设置为666.com

![]()

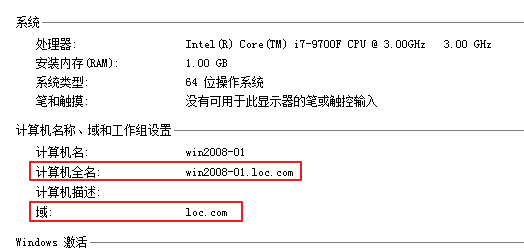

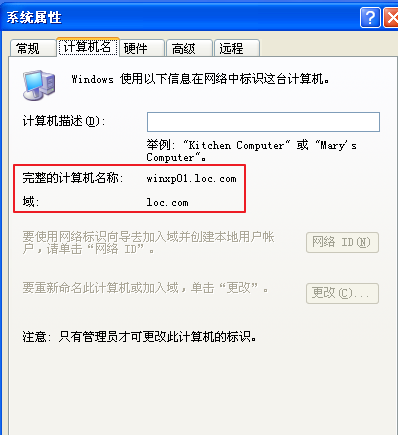

再次打开系统查看,此时该计算机全名多了

loc.com,工作组也变成了域loc.com![]()

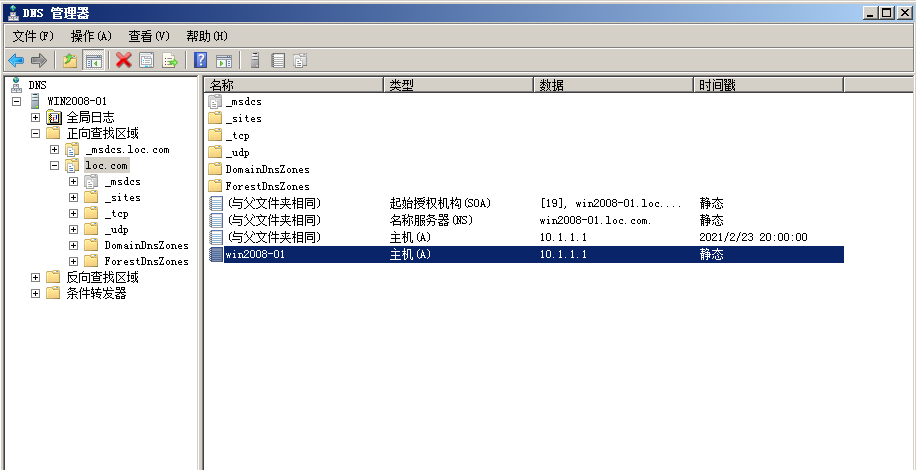

此时DNS服务已经被连带装好,进入后可以看到,在域

loc.com中已经自动记录了当前主机的信息。![]()

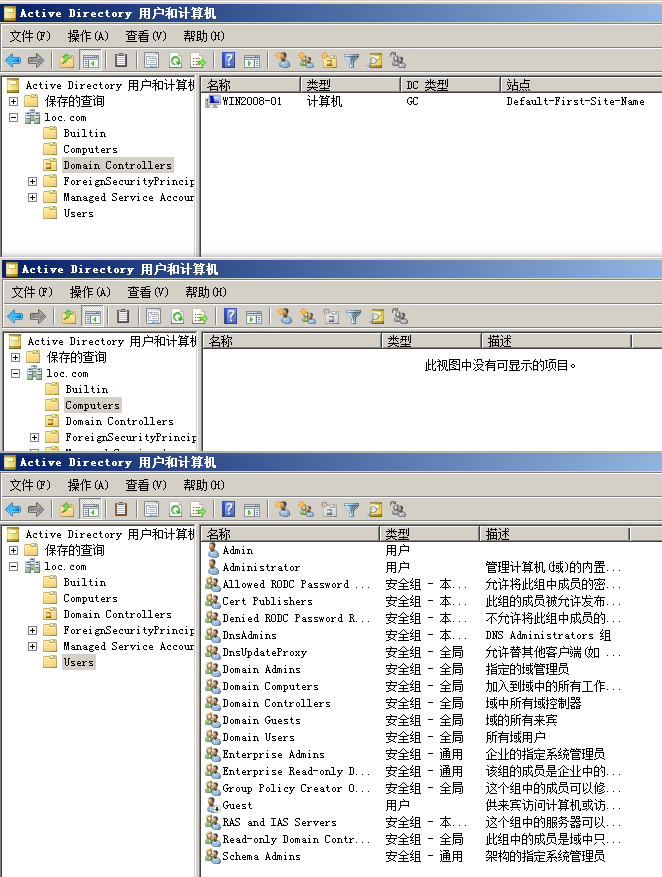

开始->管理工具->Active Directory 用户和计算机,在这个AD中可以查看很多信息,包括当前域成员(Computers),域中的DC(Domain Controllers),以及域中的组(由工作组升级而来)

![]()

PC加入域

以XP为例,桥接VMnet1,配IP

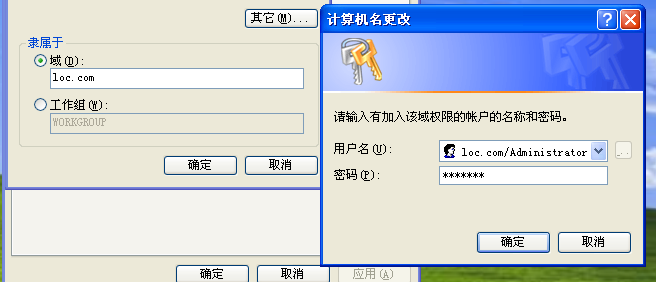

10.1.1.2/24,并指向DNS10.1.1.1。我的电脑右键->属性->计算机名->更改->隶属于,选择域,输入

loc.com点击确定,会弹出对话框,以域管理员的身份登录,这里用户名填

loc.com\Administrator,密码则是刚刚修改的666.com。![]()

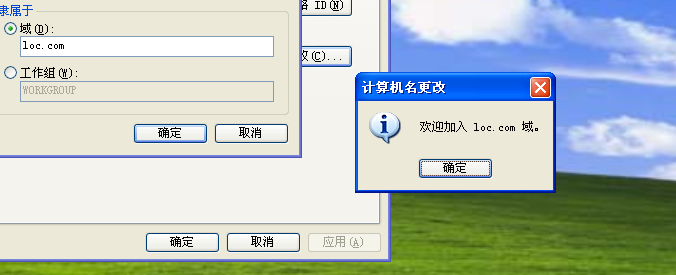

稍等片刻,会弹出加入域成功的对话框,重启计算机后生效。

![]()

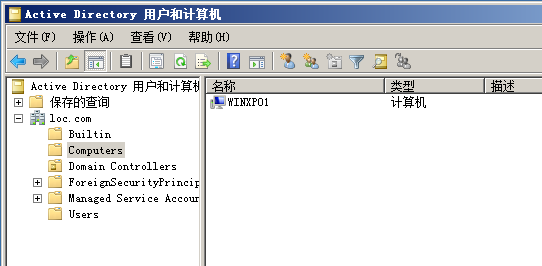

切换回Windows 2008,在AD上可以看到XP已经加入了域

![]()

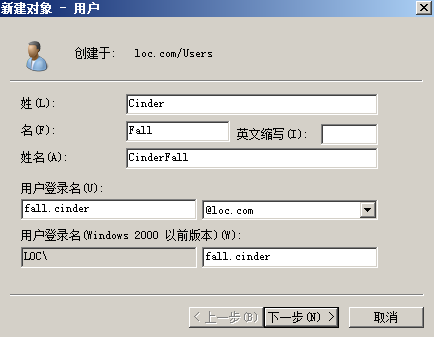

然后新建一个用户验证一下,右键Users->新建->用户,格式如下,密码设置

123.com![]()

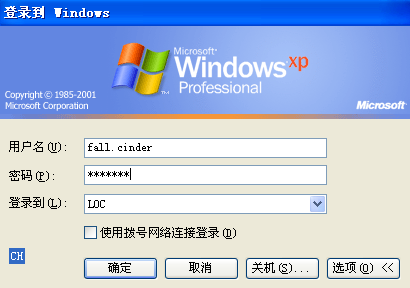

切回XP,已经加入域的XP,和服务器系统一样,需要按Ctrl-Alt-Delete来进入系统了。若要登录域成员,点击选项,将登录到切换为域名,这里为LOC,然后输入刚刚新建的域成员登录。

![]()

此时,右键我的电脑->属性->计算机名,可以看到该主机已加入域。这样就完成了一次PC加入域的操作,Win7加入域的方法类似。这里不再演示。

![]()

这里简要归纳几个常见问题

Code1

2

3

4

5

6

7

8

9

10

11

12

131)加入域不成功

网络是不是不通!

解析是否能成功解析!

是否为DNS缓存问题

2)登入域不成功

如XP,已勾选登录域LOC,不用再写loc\fall.cinder

3)域用户的权限

建议将域用户加入到普通成员机的本地管理员组中(域管理员登上后修改)

本地管理员组:administrators

域管理员组:Domain Admins

扩展

轻型目录访问协议(Lightweight Directory Access Protocol,缩写LDAP),可以扩展域功能,实现域对多个站点服务器的集中管理。

域综合实验

小结

这里的小结,不是针对域这个知识点的总结,而是对于过去这半年的小结。实际上,现在已经是2021年2月23日晚上十点半了,我依然再写去年国庆节时期的博客。这也是因为,自8月份离职以来,直到10月22日我才开始恢复博客的更新,原本就已经差了接近70天了。但是进入12月后,我突然又变得像以前一样颓废,接近3个月的时间断断续续只更新了几篇博客,现在过完年复工快1周了。我依旧没有找到工作,现在算是付出代价了。从现在开始,计划也有所变化了,原先我更新博客过于细节了,导致在博客本身上花的时间过多了,现在向beglage学习,尽量精简,总结重要的知识点,只要自己能够看懂就足够了。因此,从下篇开始,博客会变得精简,贴图也会减少。现在只有尽可能的,在短时间内,完成对网络安全的学习和理解。

参考资料

参考教程: