真实机桥接靶机

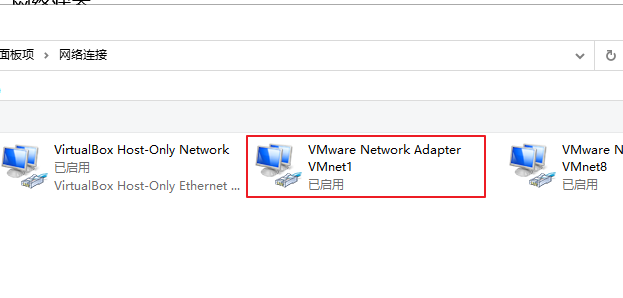

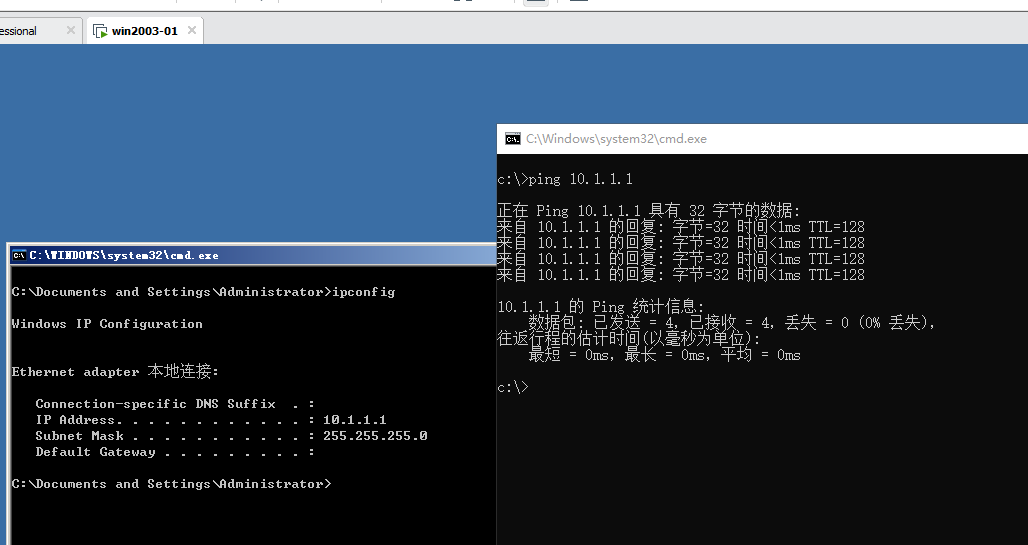

学习本节时,是通过真实机(Windows 10)攻击靶机(Windows 2003)的,这里简单介绍真实机桥接靶机的过程:

常见端口

本篇介绍扫描与暴破,扫描就主要和端口有关,下面列出一些常见端口(部分先前已经了解过)

| 端口号 | 对应服务 |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 67, 68 | DHCP |

| 80 | HTTP |

| 443 | HTTPS |

| 445 | SMB(共享) |

| 1433 | SQL Server |

| 1521 | Oracle |

| 3306 | MySQL |

| 3389 | RDP |

Nmap

前一篇提到的ScanPort,基本上没什么用,只是多次执行telnet指令的结果,主流的还是Nmap。Kali会集成好Nmap,Windows需要自己下载。下面介绍Nmap入门需要了解的参数,以及一些例子:

| 参数 | 含义 |

|---|---|

| -sP | ping扫描 |

| -p | 指定端口范围 |

| -sV | 服务器版本探测 |

| -O | 启用操作系统探测 |

| -A | 全面扫描 |

| -oN | 结果保存到txt |

| 命令 | 含义 |

|---|---|

| Nmap -sP 10.1.1.1/24 | 扫描10.1.1.0整个网段所有在线的主机 |

| Nmap -p 21,23-25,3389 10.1.1.1 | 扫描10.1.1.1主机的指定端口(是否打开) |

| Nmap -p 21,23 10.1.1.1 -sV | 扫描21,23端口服务的版本 |

| Nma -O 10.1.1.1 | 扫描目标系统版本及打开端口 |

| Nmap -A 10.1.1.1 | 全面扫描 |

| Nmap -p 21,23 10.1.1.1 -oN c:\result.txt | 将扫描结果保存到c:\result.txt |

暴破工具

前一篇没讲暴破,因为原理比较简单,字典生成器生成密码字典,然后用暴破工具跑字典进行暴破。比较有名的是Hydra。命令为Hydra.exe -l 用户 -p 密码 IP地址 协议(小写字母接真实数据,大写字母接字典路径)。例如:

Code

1 | Hydra.exe -l admin -p 123456 10.1.1.1 telnet |

密码破解方式

这里总结一下,目前了解过的密码破解方式,本地暴破就不详细介绍了,实际操作性不强,而且工具也比较旧了。

- 物理暴破:5次shift破解系统密码,利用PE破解系统密码

- 远程暴破:Nmap+Hydra

- 本地暴破:情形:“你电脑借我用2分钟,一会还你”

- Getpass(从内存中提取密码,适用于Win10之前的系统)

- Pwdump(提取SAM中的hash值,需手工存储)+ saminside(SAM暴破工具,需要密码字典)